株式会社スタンバイ QAグループに所属している岸です。本記事では、スタンバイの脆弱性検知の運用について紹介します。

株式会社スタンバイ QAグループに所属している岸です。本記事では、スタンバイの脆弱性検知の運用について紹介します。

スタンバイでは脆弱性検知のシステムとして2022年よりyamoryというツールを使っております。

参照URL:https://yamory.io/

参照URL:https://yamory.io/

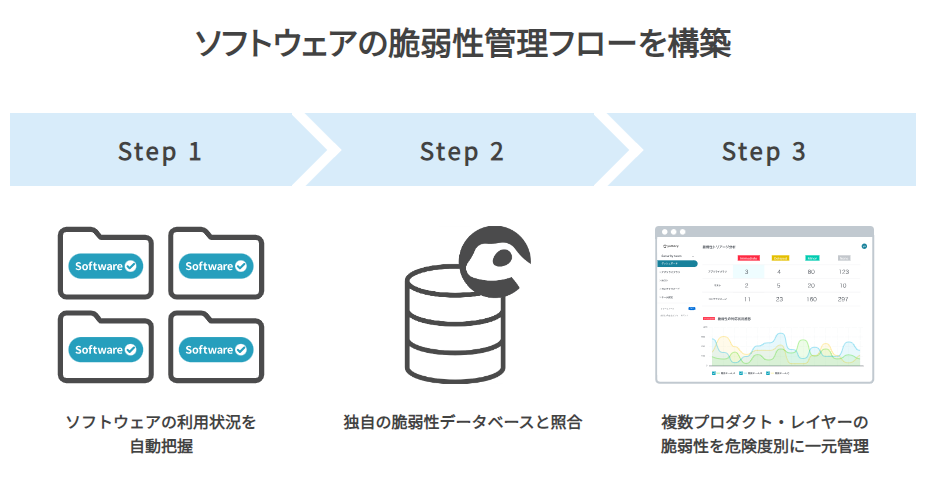

yamoryにはいくつかの機能がありますが、スタンバイではプロダクトで利用しているソフトウェアの脆弱性検知を主として使用しています。

参照URL:https://yamory.io/service/vulnerability-management/

参照URL:https://yamory.io/service/vulnerability-management/

yamoryによる脆弱性検知の対応

【事前準備】

1.yamoryにスタンバイが使用しているGitレポジトリを登録

【運用時の対応】

1.yamoryが定期的に脆弱性データベースと照合し脆弱性の有無をチェック

2.脆弱性が検出された時にメールやSlackにて通知が行われる

3.セキュリティチームが内容を判断し、プロダクト部門に連絡

4.脆弱性の優先度により定義されたルールに従いプロダクト部門で脆弱性の内容、スタンバイでの使用方法、影響範囲を確認し、使用方法の変更、ライブラリの更新などを行い、各種自動テストや影響範囲によってはQAによる検証を通してリリースするなど必要な措置をとります。

5.対応が完了したことをセキュリティチームに報告

トリアージレベル

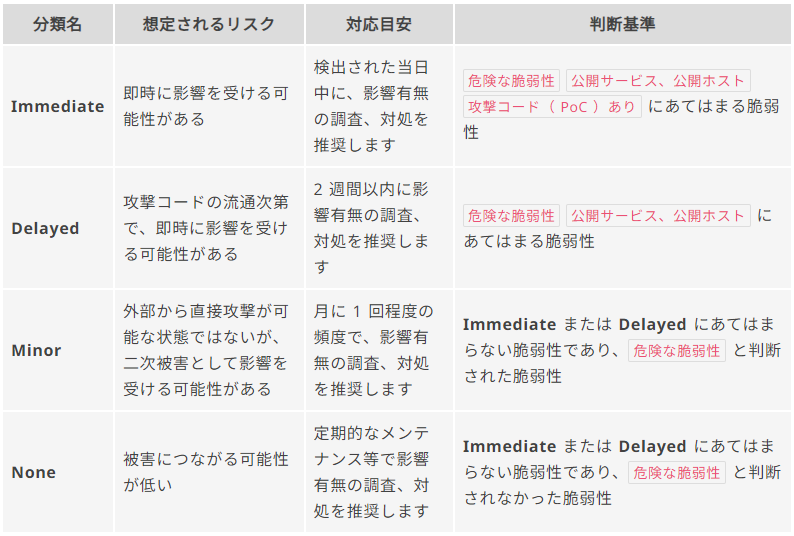

yamoryから通知された脆弱性は社内で脆弱性の対応優先度に応じて報告ルール、対応する担当範囲、推奨する対応速度など脆弱性対応ルールが定義されております。

yamoryでは検出した脆弱性をトリアージレベルという4つのレベルが存在しています。スタンバイ社内ではこのトリアージレベルの最上位のImmediateのさらに上の区分を定義し、緊急対応として最優先対応するレベルをつけています。

参照URL:https://yamory.io/docs/auto-triage/

参照URL:https://yamory.io/docs/auto-triage/

脆弱性対応の重要性

対応優先度が高い脆弱性はもちろん緊急対応で対応していますが、危険度が低い脆弱性も組み合わさることでサービス運営に思わぬ影響がでる可能性もあります。スタンバイ社では危険度が低い脆弱性にも対応ルールを設けて脆弱性の撲滅に取り組んでおります。

過去に発生した脆弱性の事例では2021年のlog4jの脆弱性があり、世間的に広く使われていたライブラリなだけにIT業界を震撼させた脆弱性が記憶に残っています。

出展:

Log4Shell

Apache Log4jに見つかった脆弱性「Log4Shell」とは

Apache Log4j の脆弱性対策について(CVE-2021-44228)

昨今のプロダクト開発において迅速で最適な開発、サービス運用を行うためにも、OSSの活用は不可欠であり、サービスの開発、運営には非常に多くのOSSを使用しています。しかし、一方でOSSの82%のコンポーネントが脆弱性やセキュリティ問題、保守性の問題など潜在的にリスクを抱えていると言われています。

出展:

Lineaje Report Reveals 82% Of OSS Components Are ‘Inherently Risky’ Due To Security Issues

OSSライブラリの脆弱性の情報はJVN iPedia<脆弱性対策情報データベース>や様々なIT系のニュースサイトなどで最新の情報が共有されていますが、サービスで使用している大量のOSSの脆弱性の情報収集を人力で継続的に行うことは至難であり、重要な脆弱性の抜け漏れを生み出しかねません。脆弱性の影響範囲、深刻度によってはサービスをご利用いただいているお客様にも多大なご迷惑をかけることとなり、貴重なお時間、お客様の大切なデータを危険にさらすことになります。

スタンバイの求人検索エンジンが使用しているライブラリに脆弱性が発覚した場合、ニュースで騒がれたことを社員が認識し社内で対応が始まるのではなく、検知システムにより脆弱性が検知され、担当チームが迅速に対応できる仕組みは安心してお客様が使われるサービスの運営に必要不可欠と考えています。

情報収集は受動的にできるようにしておき、対応が必要になった時は能動的に動けるようにしておくことが大切と考えています。

最後に

今後もお客様に快適で最適な仕事探しが行える求人検索エンジンの開発、運用に取り組んでまいります!

スタンバイのプロダクトや組織について詳しく知りたい方は、気軽にご相談ください。 www.wantedly.com